Das Azure Active Directory ist der zentrale Authentifizierungdienst für Microsoft Cloud Services. Auch eigene Applikationen können diesen Dienst als Anmeldedatenbank nutzen und somit lassen sich einfach Azure AD Sicherheitsfeatures, wie eine Zwei-Faktor-Authentifizierung, für eigens bereitgestellte Dienste nutzen. Eine Lösung für externe Nutzer schafft hierbei Azure B2C.

Häufig gibt es die Anforderung Unternehmensressourcen an Externe freizugeben. Hierbei muss zwischen einem Business-To-Business-Verhältnis (siehe Artikel zu Azure AD B2B) und einer Business-to-Consumer/Business-to-Client-Beziehung (B2C) unterschieden werden. Während man im B2B meist Partner in interne Ressourcen einbinden möchte, so werden B2C Dienste meist extra für Kunden, getrennt von der internen Nutzung, bereitgestellt.

Was kann Azure AD B2C?

In der großen weiten Welt des Internets haben sich eine Hand voll Identitätsprovider etabliert. Neben der Pflege eines eigenen Benutzersystems, durch Eingabe einer Emailadresse und setzen eines eigenen Passworts, findet sich bei vielen Diensten die Möglichkeit, die Anmeldung an einem Dienst durch das ein Facebook-, Google- oder Microsoft-Konto vorzunehmen. Ein populäres Beispiel ist z.B. die App Wunderlist. Dies erspart dem Nutzer die Pflege und das Vorhalten verschiedener Zugangsdaten und verkürzt den Registrierungsprozess erheblich. Auch ein nicht unwesentlicher Sicherheitsfaktor geht damit einher – sehen wir einfach auf die Leaks von Anmeldeinformationen der letzten Jahre zurück, so stellten diese den Nutzer (und auch die Administratoren) vor ein großes Problem: Man musste seine Zugangsdaten ändern, da diese ja nun bekannt waren. Und – oh Gott – wo habe ich diese Kombination von Nutzernamen und Kennwort eigentlich noch verwendet? Die große Suche geht los; oder man ignoriert es…

Selbst umstrittene Dienste wie Facebook bieten mittlerweile eine Zwei-Faktor-Authentifizierung. Beim Login erhält man z.B. einen Code auf auf sein Mobiltelefon und kann sich erst anmelden, wenn man diesen Code angibt. Die Wahrscheinlichkeit, dass jemand Zugriff auf meinen Benutzernamen, mein Passwort, mein Handy und die PIN zum Entsperren meines Handys hat, ist dabei verschwindend gering. Provokant könnte man fast sagen, dass es mir egal sein kann, ob jemand mein P@ssw0rd hat.

Erschreckend ist es daher, wie viele Dienste diese Sicherheitsfunktion missen. Möchte man einen solchen Dienst selbst bereitstellen geht dies jedoch mit einem erheblichen Aufwand einher, da ja auch eigene Infrastrukturen und Applikationen für diesen Sicherheitsdienst bereitgestellt werden müssen. Die Motivation sich an Identitätsprovidern zu bedienen, die diese Funktion bieten, ist daher schnell gegeben.

Quelle: Wunderlist

Wie nutze ich Azure AD B2C?

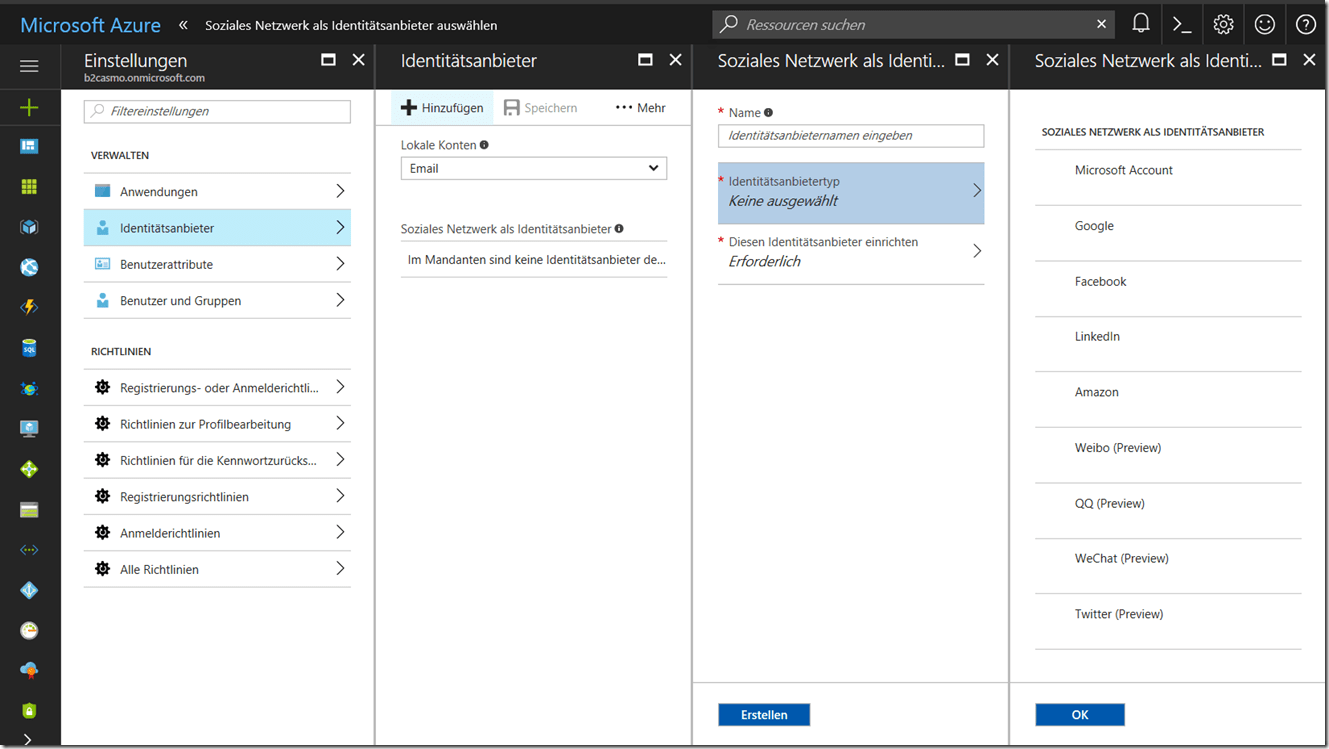

Die Erstellung eines Azure AD ist bekanntlich schnell erledigt – sobald man einen Microsoft Cloud Service (wie Office 365) in Betrieb nimmt, wird dieses sofort bereitgestellt. Eine eigene Applikation muss somit “nur noch” an dieses System angedockt werden. Im Azure Portal kann man nun den B2C dienst hinzufügen und angeben, welche Identitätsprovider für die App verwendet werden sollen.

Standardmäßig wird zunächst die Registrierung über eine Emailadresse angeboten. Also die Pflege eines eigenen Benutzernamens und Passworts. Im Hintergrund wird dieser Benutzer dann im Azure B2C AD angelegt – da es sich damit technisch um einen Azure AD-Account handelt, was der Nutzer nicht selbst unterscheiden muss, stehen damit auch die Azure AD Sicherheitsfunktionen, sowie die besagte Zwei-Faktor-Authentifizierung oder Thread Analytics zur Verfügung. Über Richtlinien lassen sich zudem Registrierungsregel definieren z.B. für einen Freigabeprozess, sodass das unkontrollierte Anwachsen von Accounts eingedämmt wird.

Wichtig ist hierbei eine Unterscheidung: Der aufgeführte Microsoft Account ist kein Business Azure AD Account, sondern kommt aus dem Consumer Umfeld: Xbox, Live ID oder Hotmail/outlook.de Adresse.

Authentifizierung mit Geschäfts- oder Schulkonten an Azure B2C

Nun kann es sein, dass ein Consumer bereits einen eigenen Azure AD Account, also ein Geschäfts- oder Schulkonto hat – beispielsweise wenn das Unternehmen bereits Office 365 nutzt. Entsprechend ist es dann sinnvoll, dass sich solche Nutzer auch mit ihren vorhandenen Accounts anmelden können. Dies bedarf einem administrativen Eingriff auf Seiten des Consumers. Dies lässt sich aktuell durch ein paar manuelle Schritte bewerkstelligen. Dieser Prozess soll zukünftig weiter automatisiert und vereinfacht werden. Ein administrativer Eingriff wird hier bei Firmen, die zumindest eine Basissicherung bei der Anmeldung in ihrer Unternehmensumgebung haben, verbleiben. Ist die Anmeldung an irgendwelche Fremddienste freigeschaltet (Standardeinstellung bei einer nackten Office 365 Umgebung), so mag es im Sinne der Datensicherheit ja noch verkraftbar sein, wenn die Nutzer Dienste wie Wunderlist, die eh von Microsoft gekauft wurden, nutzen. Als ich als externer Auditor angefragt wurde und in der Kundenumgebung eine heimische Netzwerkfestplatte fand, dass lustig die Unternehmensdaten nach Hause und zurück pumpte, empfand der Kunde dies als nicht so spaßig.

Fazit

Azure AD B2B & B2C erfüllen viele Anforderungen für eine moderne Zusammenarbeit und die Bereitstellung von Diensten. Die dem Azure AD einwohnenden Sicherheitsfunktionen und dessen Hochverfügbarkeit bieten dabei einen großen Mehrwert und ersparen einigen Aufwand. Nehmen Sie bei Fragen zur Absicherung Ihrer Identitätsverwaltung, Cloudservices und der Anbindung ans Azure AD gerne mit uns Kontakt auf.